NHN Cloud Meetup 編集部

NHN Cloudの技術ナレッジやお得なイベント情報を発信していきます

2020.03.02

560

TOAST Securityのサービスではセキュリティの脅威を検知し、情報を提供するサービスを行っています。直近では内部開発やサービスに使用するアプリケーションの種類が多様化し、これに伴い不要なサービスが外部に漏れるなどして、セキュリティ脅威が増加しています。今回は2018年の期間内に発生した、アプリケーションのセキュリティ設定不備による攻撃脅威や措置案について紹介したいと思います。

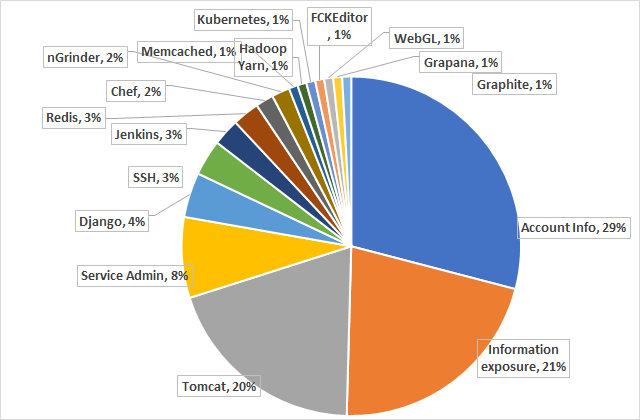

以下のグラフは当サービス調べによる2018年における、外部から接続可能なアプリケーションに攻撃を試みたり、脆弱性チェックなどをして確認されたアプリケーションタイプ別の脆弱性発見率です。最も比率が高いAccount Infoは、ソースコード上、絶対パスとなっているホームディレクトリのアカウント情報の露出することで引き起こされるものです。残りは大半がサービスと関係ない不要なページの露出や、アプリケーション管理ページが不特定多数からアクセス可能になっていることが原因でした。

最も多く検出されたアプリケーションを対象に、どのような脅威が存在するか、また必要な措置案について説明します。

| 脆弱性の露出脅威名 (当サービス内での通称) |

脆弱性の影響 | 詳細および対策例 |

|---|---|---|

| Account Info | アカウント情報の流出 |

|

| Information exposure |

サービス情報の公開 |

|

| Tomcat | 管理ページの外部公開、ファイルのアップロード |

|

| Service Admin | 管理ページの露出 |

|

| SSH | サーバー権限奪取 |

|

| Jenkins | リモートコマンドの実行 |

|

| Redis | リモートコマンドの実行 |

|

| Memcached | リモートコマンドの実行 |

|

| Hadoop Kubernetes |

リモートコマンドの実行 |

|

上記のアプリケーション以外も攻撃対象になることがありますので、以下の脆弱性対策を参考にしてください。

| セキュリティ対策 | 説明 |

|---|---|

| 認証やアクセス制御の使用 | 外部露出が不要なページに対するユーザー名/パスワード基盤の認証機能と、特定のIPやドメインに対するアクセス制御機能の適用 |

| ウェブプロセス権限の制限 | ウェブサービス運営に必要な最小限の権限のみを持つように制限 |

| 自動ディレクトリリスティングの使用中止 | ディレクトリ要請時、ディレクトリ内に存在するファイルリストを表示しないように設定 |

| サンプルファイルの除去 | デフォルト設置されるサンプルファイルやテストファイル、マニュアルファイルなどを削除 |

| 不要な情報の外部公開の防止 | Nginx、Apacheのバージョンやステータス情報、phpinfo情報など、不要な情報の公開防止 |

| アップロード制御 | アップロードを許可するファイルの種類指定、アップロード先でのファイル実行権限の除去、入力値検証等の制御 |

| パスワードポリシー遵守 | デフォルトID/パスワードの使用禁止、パスワードの複雑性を高め類推不可能なものを使用 |

| セキュリティの脆弱性パッチ適用 | 周期的な脆弱性パッチやバージョンのアップグレードを実行 |

| ログ設定やファイル保護 | ログ収集の設定、またログファイルの公開、改ざん/削除が行われないように不要なアクセスから保護 |

| リンクの使用禁止 | ウェブコンテンツディレクトリの中で他のサーバーのディレクトリやファイルにアクセスできるシンボリックリンク、エイリアス(aliases)、ショートカットなど |